Ransomware-as-a-Service: Drei kriminelle Verschlüsselungs-Dienste unter der Lupe

Autor: Jim Walter, SentinelOne

Ransomware-as-a-Service (RaaS) ist ein lukratives Geschäftsmodell und erfreut sich in Hackerkreisen zunehmend großer Beliebtheit. Egal ob TOX, SATAN oder Petya – Dienste, bei denen man mit wenigen Mausklicks seinen eigenen maßgeschneiderten Krypto-Trojaner generieren kann, boomen. Der Vorteil solcher Services liegt auf der Hand: Angreifer brauchen keine tiefere Programmier- und Entwicklungserfahrung mehr, um eigene Ransomware-Angriffe durchzuführen. So werben die drei neuen RaaS-Dienste Recoil, Cryptonite und Ghostly Locker auch explizit mit Benutzerfreundlichkeit und höchster Effektivität., Grund genug, diese einmal genauer unter die Lupe zu nehmen.

1. Recoil

Erste Werbeanzeigen für Recoil erschienen Anfang November 2019 in verschiedenen Foren. Der Funktionsumfang von Recoil ist typisch für einen modernen RaaS-Service und nicht weiter ungewöhnlich. Auch wenn die Entwickler behaupten, ihre Ransomware sei „Fully Undetectable“ (FUD), d.h. für Sicherheitslösungen nicht identifizierbar und damit ein sicheres Tool für eine erfolgreiche Verschlüsselung, ist dies nur die halbe Wahrheit. Zwar können die Entwickler dem Käufer einen einzigartig kompilierten Stub zur Verfügung stellen, der noch nicht von öffentlichen Teststellen wie VirusTotal analysiert wurde, was bedeutet, dass ältere signaturbasierte AV-Lösungen in der Tat leicht umgangen werden können. Dies macht ihre Ransomware jedoch noch lange nicht einer zu FUD-Malware. Vielmehr sind Sicherheitslösungen, die eine erweiterte verhaltensbasierte Erkennung anwenden, durchaus in der Lage, auch diese Schadsoftware zu identifizieren.

Besondere Merkmale:

- Das Außergewöhnliche an Recoil ist, dass es die Möglichkeit bietet, auch offline zu verschlüsseln, was den Service für Kriminelle sehr attraktiv macht: Einerseits sorgt die offline-Funktion dafür, dass die Payload weniger „laut“ agiert. Wenn es jedoch keinen anomalen Traffic gibt, der mit offensichtlich verdächtigen .onion-Sites Kontakt aufnimmt, werden einfache Sicherheitskontrollen, die genau auf solche Anomalitäten ansprechen (man denke etwa an IPS, IDS oder Firewalls), auch keine Warnungen erzeugen. Andererseits optimiert das „Offline-Bleiben“ die Geschwindigkeit, weil Netzwerkstatusprüfungen oder andere Verzögerungen, die bei der Kontaktaufnahme mit dem Server des Angreifers entstehen, hier wegfallen.

- Problematisch ist zudem, dass Recoil in der Lage ist, Shadow Copies, d.h. Schattenkopien, zu löschen. Konnten die Systeme des Opfers die Ransomware nicht frühzeitig identifizieren und die Verschlüsselung stoppen bzw. sind keine anderen Backups vorhanden, dürften dies größere Ausfälle und Schäden für das Opfer nach sich ziehen.

Plattformunterstützung und Kosten:

- Untersuchungen zeigen, dass Recoil sowohl Windows (x86 / x64) als auch Android unterstützt. Die Kosten liegen bei 500 US-Dollar pro Bestellung und für beide Plattformen.

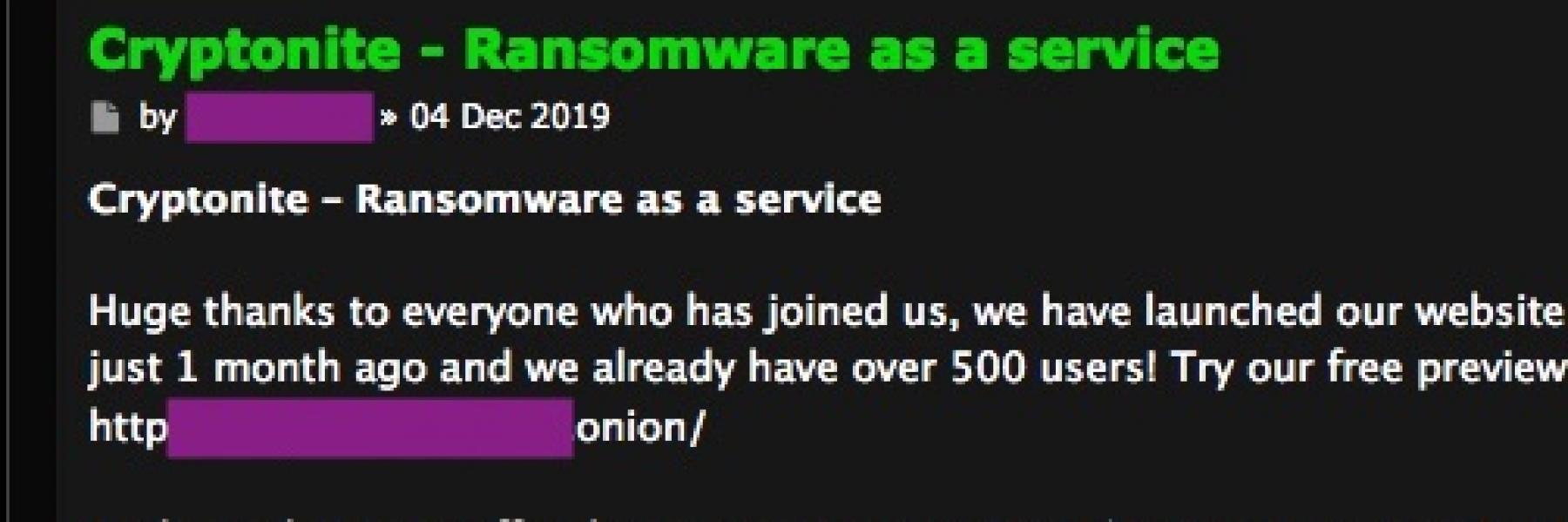

Cryptonite tauchte erstmals Anfang Dezember 2019 in einschlägigen Foren auf. Auch dieser Service zeichnet sich durch solide RaaS-Funktionen aus und bietet darüber hinaus eine umfangreiche Vorschau auf das System und einzelne Funktionen, bevor man ein zahlungspflichtiges Abonnement abschließt. Zudem werben die Entwickler mit speziellen Sonderangeboten und Rabatten für die ersten eintausend Kunden.

Besondere Merkmale:

- Cryptonite fokussiert gezielt Laien und Personen ohne jegliche Programmierkenntnisse. Dies heben die Verantwortlichen des Services immer wieder hervor. Die Eintrittsbarriere in die Welt der Cyberkriminalität ist bei Cryptonite fast Null, was bedeutet, dass jeder, der in der Lage ist, Dateien herunterzuladen und so den „infektiösen Ball“ ins Rollen bringt, in kürzester Zeit (teils wenigen Minuten) großen Schaden anrichten kann. Dies macht Cryptonite besonders gefährlich.

- Das Kostenmodell von Cryptonite unterscheidet sich von dem vieler anderer RaaS-Dienste. Anstatt von jedem erhaltenen Lösegeld einen Anteil zu verlangen oder eine „Eintrittsgebühr“ zu erheben, verkaufen die Macher Pakete mit so genannten „Infektionskrediten“. Jedes infizierte Opfer entspricht demnach einem Kredit.

Plattformunterstützung und Kosten:

- Die Preise für Cryptonit liegen derzeit zwischen 195 und 895 US-Dollar und setzen eine Grenze für die Höhe des Lösegeldes, das pro Opfer verlangt werden kann, von 150 bis 250 US-Dollar. Dafür können potenzielle Kriminelle zwischen 50 und 200 Opfer infizieren und entsprechend zwischen 7.500 und 50.000 Dollar insgesamt verdienen. Unterstützt wird ausschließlich Windows (x86/x64).

3. Ghostly Locker

Die Ghostly Locker Ransomware wurde erstmals Mitte November 2019 als Service angeboten und bietet den Kunden ein vollwertiges RaaS-Angebot. Dazu zählen unter anderem eine „leise“ Multi-Thread-Verschlüsselung, eine Automatisierung von Kundenzahlungen und eine TOR Portal-basierte Infektionsverfolgung.

Besondere Merkmale:

- Die Kunden des RaaS-Dienstes können zwischen einer vollständigen (Full Disk Encryption) oder teilweisen (Partial Enryption) Festplattenverschlüsselung wählen. Die vollständige Verschlüsselung ist dabei langsamer und sollte nach Angaben der Entwickler dann verwendet werden, wenn man sicherstellen will, dass die betroffenen Dateien nie wiederhergestellt werden können. Dabei braucht Ghostly Locker für die Full Disk Encryption im Durchschnitt nur eine Minute. Dies macht deutlich, wie wenig Zeit Sicherheitstechnologien heute haben, um Infektionen abzuwehren. Hat das Opfer etwa eine EDR-Lösung im Einsatz, die auf Cloud-Lookups basiert, um schlechtes Verhalten zu beurteilen, kann das sehr schnell zu einem großen Problem werden.

Plattformunterstützung und Kosten:

- Ghostly Locker unterstützt lediglich Windows (x86/x64). Das Kostenmodell ist traditionell und umfasst eine Vorauszahlung sowie zusätzliche Kosten für jede weitere Funktion, die der Käufer wünscht.

Dank RaaS-Diensten wie Recoil, Cryptonite oder Ghostly Locker können auch Laien ohne tiefe IT-Kenntnisse ihren Anteil am Milliardengeschäft Cyber-Erpressung abbekommen. Die nutzerfreundlichen und teils selbsterklärenden Services machen es fast für jedermann zum Kinderspiel, Malware-Dateien zu erstellen und Lösegeld-Prozesse zu initiieren. Umso wichtiger ist es, dass sich vor allem Unternehmen stets über die neuesten Arten von Malware und Ransomware-Diensten sowie deren Wirksamkeit und Vorgehensweise auf dem Laufenden halten und die entsprechenden Schutzmaßnahmen zu ergreifen.