Der Anstieg der eCrime-Aktivitäten ist seit Jahren ein Dauerthema und beschäftigt Unternehmen weltweit. Der aktuelle Threat Hunting Report von CrowdStrike verdeutlicht abermals, dass die Gefahr aus der Cyberunterwelt immer größer wird: Unser Counter Adversary Operations Team verfolgt derzeit über 200 Akteure, darunter etliche eCrime-Gruppen. Eine Schlüsselrolle in der modernen eCrime-Bedrohungslandschaft spielen die sogenannten Access Broker.

Access Broker stehlen Zugangsdaten und verkaufen diese an andere eCrime-Akteure in Untergrundforen weiter. Sie fungieren als eine Art Mittelsmann im kriminellen Ökosystem und erleichtern mit ihren Services unzählige eCrime-Aktivitäten, da der Kauf von Zugangsdaten vielen eCrime-Gruppen Zeit und Ressourcen spart. Zu den Stammkunden der Access Broker gehören vor allem Ransomware-Akteure. Oft arbeiten sie eng mit Big Game Hunting (BGH) Ransomware-Betreibern, die sich auf die Erpressung großer, hochkarätiger Unternehmensziele spezialisiert haben, oder mit Partnern von Ransomware-as-a-Service (RaaS) Programmen zusammen. Die Ransomware-Akteure nutzen die erkauften Zugangsdaten, um in einem Zielunternehmen Daten zu sammeln, Systeme zu verschlüsseln und hohe Lösegeldsummen zu erpressen. Um den Zahlungsdruck zu erhöhen, exfiltrieren viele eCrime-Akteure darüber hinaus sensible Unternehmensdaten und drohen mit der Veröffentlichung dieser, wodurch der Druck auf die Opferunternehmen steigt, die geforderten Summen zu zahlen.

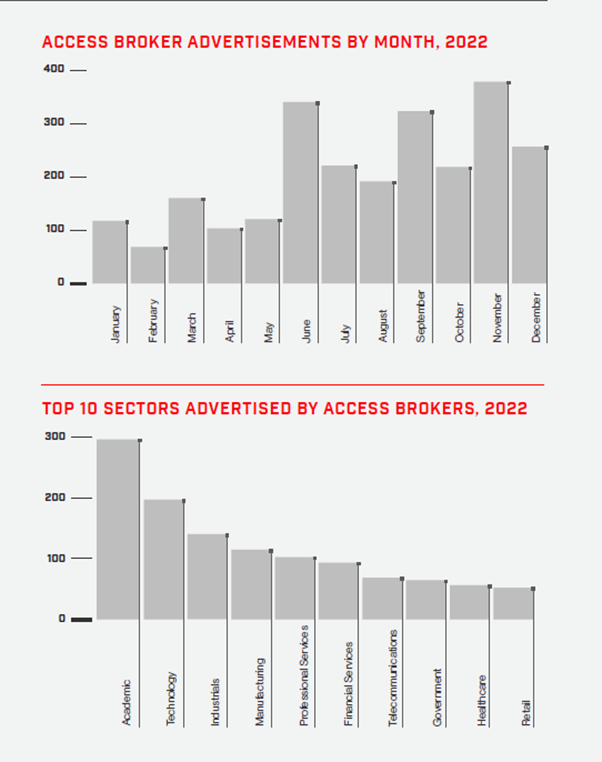

Wie stark das Geschäft der Access Broker floriert, belegt die angestiegene Zahl der beobachteten Inserate in den Untergrundforen. Im vergangenen Jahr ist die Zahl der im Dark Web geschalteten Inserate von Access-Brokern um 147 Prozent gestiegen. Besonders oft wurden Zugänge zu Unternehmen aus den Bereichen Bildung, Technologie, Industrie, Fertigung, Finanzdienstleistungen, Telekommunikation, Behörden, und aus dem Gesundheitswesen feilgeboten. Der Grund liegt auf der Hand: Sie lassen sich besonders gut verkaufen, denn identitätsbasierte Cyberangriffe sind der Top-Angriffsvektor. Mittlerweile zählen identitätsbasierte Angriffe zu den größten Bedrohungen für Unternehmen und lassen sich in fast 80 Prozent aller Cyberangriffe beobachten.

Der Preis für die von den Access Brokern angebotenen Zugangsdaten hängt von mehreren Faktoren ab, und die Preisvorstellungen variieren je nach Branche, Land und Zugangsvermittler erheblich. In der Regel wird für einen Zugang mit erweiterten Privilegien ein höherer Preis gezahlt, gleiches gilt für den Zugang zu großen Unternehmen mit höheren Jahreseinnahmen oder für Inserate von etablierten Access-Brokern. Der Verkauf erfolgt bei einigen Maklern über ein Auktionsverfahren, bei dem sie einen Sofortkaufpreis anbieten oder sie versuchen, einen regelrechten Bieterwettstreit auszulösen. Auffällig: Im Jahr 2022 haben Access Broker vermehrt Zugänge in größeren Mengen angeboten, während andere Vermittler weiterhin der „One-access one-auction“-Methode treu blieben. Zu den Sektoren mit den höchsten durchschnittlichen Preisvorstellungen für den Zugang gehörten Behörden, Finanzdienstleister sowie Industrie- und Ingenieurbüros. Grundsätzlich konnten wir bereits Preise für Zugangsdaten beobachten, die von fünfstelligen Beträgen bis hin zu einem Wert von 10 BTC reichten.

Die angebotenen Inserate im Deep & Dark Web bieten eine interessante Momentaufnahme einer zunehmend lukrativen Komponente des eCrime-Ökosystems, in dem sowohl Reputation als auch Timing eine wichtige Rolle spielen. Zweifellos gibt es ein opportunistisches Element bei den Geschäften der Access Broker, z. B. die Verfügbarkeit ausnutzbarer Schwachstellen oder die Gültigkeit gestohlener Zugangsdaten, die das Eindringen erleichtern.

CrowdStrike Intelligence geht davon aus, dass Big Game Hunting die dominierende Bedrohung in der eCrime-Landschaft bleiben und sich weiterhin auf die Nutzung von RaaS-Netzwerken verlagern wird, was auch das Geschäft der Access Broker weiter befeuert.

Bedrohungsakteure sind unermüdlich. Sie entwickeln ihre Techniken stetig weiter, passen sich immer wieder an aktuelle Entwicklungen an, formieren sich neu und bringen eigene Geschäftsmodelle hervor. Es ist wichtig, dass die IT-Sicherheitsexperten der Unternehmen die Taktiken und Ziele der Cyberkriminellen verstehen und mithilfe von Technologie und Erkenntnissen die Bedrohungslandschaft einschätzen, um aktiv dagegen zu kämpfen. Nur so besteht die Chance, den raffinierten und schnellen Gegnern einen Schritt voraus zu sein.